安卓手游的反外挂分析教程 懂了这个就能反其道而行之做防封

2017-11-06

11135

我们需要的工具和环境:IDA7.0

JEB2.2.5

Nexus 5

Android 4.4

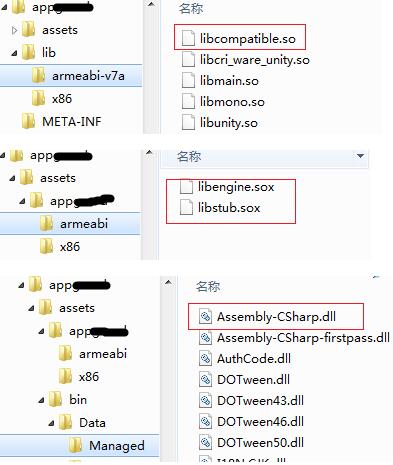

如图所示的文件夹,有几个很可疑的模块,感觉应该是unity 3D编写,通过反编译发现该文件己被加密,猜测应该其中是反外挂的模块。

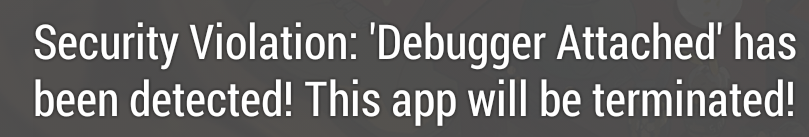

之后我们选择使用调试器附加游戏程进时会有如下提示:被发现有调试器附加。

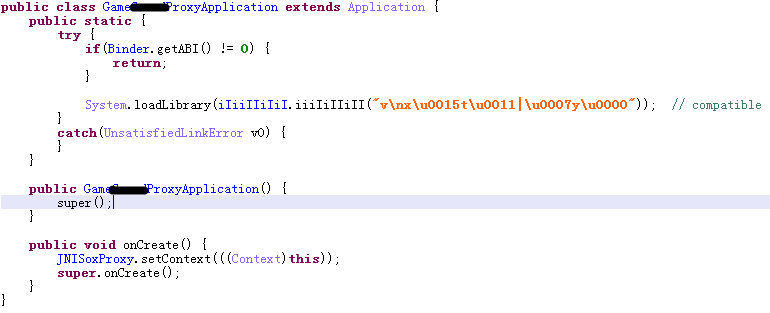

接着通过JEB反编译来看看大致流程,反编译后先找到application类:

加载so模块因为so名称字符串被加密了,所以咱们解密出来的so名称"compatible",将compatible.so放到IDA中反编译发现函数名被混淆了,字符串己加密:

以上的分析,告诉我们的重点要在主要有lib目录下的libcompatible.so与资源目录中的libengine.sox与libstub.sox是重点关注的模块,以及发现java层的字符串与函数名都被混淆,so模块中的字符串也函数名也被混淆。

拷贝资源,解密libstub.sox并加载 。

在Lcom/inca/security/Core/AppGuardEngine初始函数<init>(Landroid/content/Context;Lcom/inca/security/AppGuard/AppGuardEventListener;Z)V中将判断X86或ARM平台并将对应的\assets\appguard中的libengine.sox、libstub.sox、update.dat拷贝到程序安装目录。JEB未能正常反编译出java代码,看smali代码。

解密libstub.sox模块。解密函数在类com/inca/security/qb中iiIIIiiiIi函数。

随时关注专业玩家网 最新游戏工作室信息会第一时间推送!

免责声明:部分内容转自其他媒体,转载目的在于为游戏工作室传递更多信息,如因作品内容、版权和其他问题请 联系客服